Warum ein Reverse Proxy ein Muss für Ihre IT-Sicherheit ist

TL;DR:

Proxy-Server fungieren als Vermittler zwischen Clients und Servern, verbessern die Sicherheit, optimieren die Leistung und ermöglichen eine effiziente Ressourcennutzung. Es gibt zwei Hauptarten: Forward-Proxys, welche ausgehenden Verkehr von Clients zum Internet routen und Reverse-Proxys, welche eingehenden Verkehr von Clients zu Backend-Servern lenken.

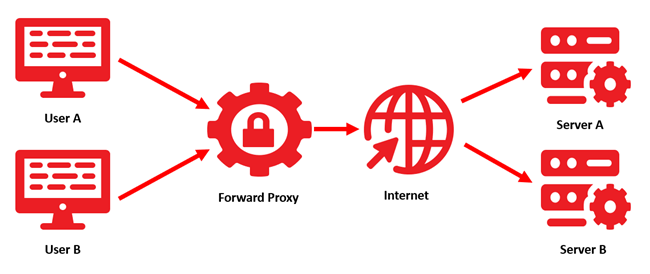

Was ist ein Forward-Proxy:

Ein Forward-Proxy ist ein Server, der zwischen Clients und dem Internet positioniert ist und den ausgehenden Verkehr der Clients routet. Dieser agiert im Namen der Clients, indem er deren Anfragen weiterleitet und ihre Identität verbirgt. Dadurch ermöglicht der Forward-Proxy die Kontrolle des Internetzugriffs, die Durchsetzung von Sicherheitsrichtlinien und die Verbesserung der Privatsphäre.

In einer herkömmlichen Internetkommunikation wenden sich Benutzer (User A & User B) an den Server (Server A & B), indem sie Anfragen direkt an diese senden und von ihnen Antworten erhalten. Wenn jedoch ein Forward Proxy eingerichtet ist, senden Benutzer ihre Anfragen stattdessen zuerst an diesen Proxy. Der Forward Proxy leitet dann die Anfrage an die entsprechenden Server weiter und empfängt von ihnen die Antworten, die er dann an die Benutzer zurücksendet.

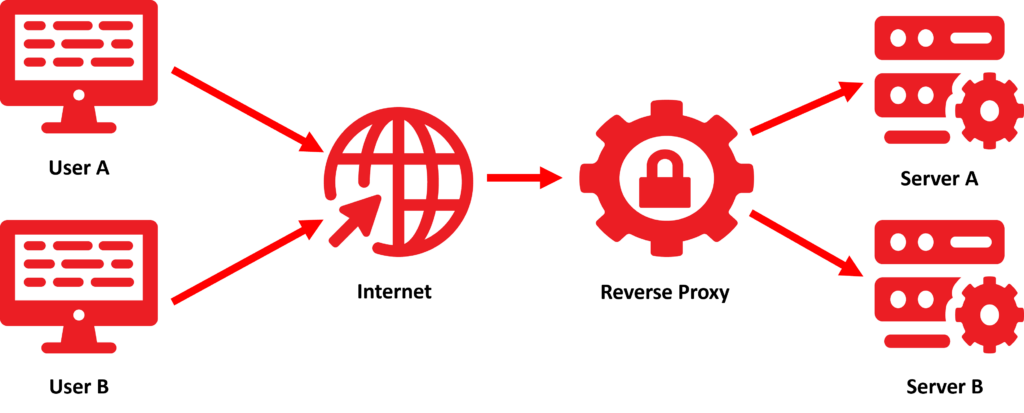

Was ist ein Reverse-Proxy

Ein Reverse-Proxy ist ein Server, welcher vor Backend-Servern positioniert ist und den eingehenden Verkehr von Clients an diese Server weiterleitet. Dieser fungiert als Vermittler zwischen den Clients und den Backend-Servern, verbessert die Sicherheit, optimiert die Lastverteilung und bietet Funktionen wie SSL-Terminierung und Caching.

Normalerweise kommunizieren Benutzer (User A & B) direkt mit Servern (Server A & B), wobei Anfragen von den Benutzern an die Server gesendet werden und die Server direkt antworten. Wenn jedoch, ein Reverse-Proxy verwendet wird, gehen alle Benutzeranfragen zuerst an den Reverse-Proxy. Dieser leitet die Anfragen an die Server weiter und empfängt die Antworten. Anschließend leitet der Proxy die entsprechenden Antworten zurück an die Benutzer.

Unterschiede zwischen Forward und Reverse Proxy:

Die Hauptunterschiede liegen in ihrer Ausrichtung und Funktionsweise: Ein Forward-Proxy leitet den Verkehr von innen nach außen weiter, während ein Reverse-Proxy den Verkehr von außen nach innen lenkt.

Forward-Proxys werden typischerweise von Clientgeräten verwendet, um auf das Internet zuzugreifen, während Reverse-Proxys häufig in Serverinfrastrukturen eingesetzt werden, um den eingehenden Verkehr zu verwalten.

Einsatzgebiete des Reverse Proxy:

Grundsätzlich dient ein Reverse Proxy als zusätzliche Sicherheitsschicht, um Angriffe abzuwehren, sensible Daten zu schützen und Zugriffsbeschränkungen zu implementieren.

- Flexibilität bei der Authentifizierungsmethode

Der Reverse Proxy ermöglicht die Implementierung verschiedener Authentifizierungsmethoden wie HTTP Basic Auth, Digest Auth, OAuth, LDAP-Integration usw. Je nach den Anforderungen der Anwendung und den Sicherheitsrichtlinien des Unternehmens können geeignete Authentifizierungsmethoden ausgewählt und konfiguriert werden. - Verzeichnisse sperren

Durch die Konfiguration des Reverse Proxys können bestimmte Verzeichnisse oder Dateien auf dem Server hinter dem Proxy gesperrt werden, um unerwünschten Zugriff zu verhindern und sensible Informationen zu schützen. - IP-Eingrenzung

Der Reverse Proxy kann den Zugriff basierend auf IP-Adressen einschränken, um nur bestimmten IP-Bereichen oder vertrauenswürdigen Quellen den Zugriff zu gestatten und potenzielle Angreifer abzuwehren. - SSL-Terminierung und Caching

Der Reverse-Proxy kann SSL/TLS-Entschlüsselung durchführen und häufig angeforderte Inhalte zwischenspeichern, um die Antwortzeiten zu verbessern. - Einfache Konfiguration und Skalierbarkeit

Die Implementierung von Authentifizierung auf Ebene des Reverse Proxys erleichtert die Konfiguration und Skalierung der Sicherheitsinfrastruktur. Da der Proxy die Anfragen abfängt, können Sicherheitsrichtlinien und Authentifizierungseinstellungen zentral verwaltet und auf alle eingehenden Anfragen, unabhängig von den dahinterliegenden Servern, angewendet werden. - Schutz vor Angriffen und Missbrauch

Der Reverse Proxy schützt die Backend-Server vor Brute-Force-Angriffen, unbefugtem Zugriff und anderen Formen von Missbrauch. Durch die Verwendung von Captchas, Zwei-Faktor-Authentifizierung und anderen Sicherheitsmechanismen kann die Sicherheit weiter erhöht werden. - Load Balancing

Einige Reverse-Proxys können auch als Lastenausgleich fungieren und den Datenverkehr auf mehrere Server verteilen. Dies kann sicherstellen, dass kein einzelner Server überlastet wird und Benutzeranfragen ohne Verzögerung bearbeitet werden können.

Warum sich der Einsatz für Ihr Unternehmen lohnt:

- Ihr Unternehmen profitiert von der verbesserten Sicherheit, Leistung und Skalierbarkeit, die ein Reverse-Proxy bietet.

- Sie können ihre Serverressourcen effizienter nutzen, Angriffe abwehren und die Benutzererfahrung verbessern.

- Durch die Implementierung eines Reverse-Proxys können Unternehmen ihren IT-Sicherheitsstandard erhöhen und somit auch die Kundenzufriedenheit steigern.

Bei der Implementierung unterstützen wir sie jederzeit.

Ausblick:

In unserem nächsten Blog-Beitrag beleuchten wir, wie Sie ganz einfach und kostenlos Ihren eigenen Reverse Proxy Server einrichten. Das dürfen Sie nicht verpassen!