Blog

Today, web applications are the backbone of many business processes, from online stores to internal portals for employees. At the [...]

24. February 2026

“We have long been in a cyber war” – on the reality of digital attacks 267 billion euros in damage [...]

2. February 2026

Cyberangriffe sind längst kein Ausnahmefall mehr, sondern tägliche Realität. Angreifer agieren zunehmend professionell, automatisiert und gezielt – vom opportunistischen Script-Kiddie [...]

6. November 2025

Checkliste bezugnehmend auf Blogbeitrag Zu viel Cyber, zu wenig Security! 👉 Merksatz:Wer keine Spuren in der Security-Community hinterlässt, hat oft [...]

30. October 2025

The headlines are full of cyberattacks, data leaks and ransomware claims worth millions. Companies are being hit by AI-generated phishing [...]

23. October 2025

In Dell Wireless 5932e, der Qualcomm Snapdragon X62 Firmware sowie dem GNSS/GPS Treiber besteht in den Versionen vor 3.2.0.22 eine [...]

13. October 2025

E-Mails gehören nach wie vor zu den wichtigsten Kommunikationsmitteln – sowohl im privaten als auch im geschäftlichen Umfeld. Gleichzeitig sind [...]

9. October 2025

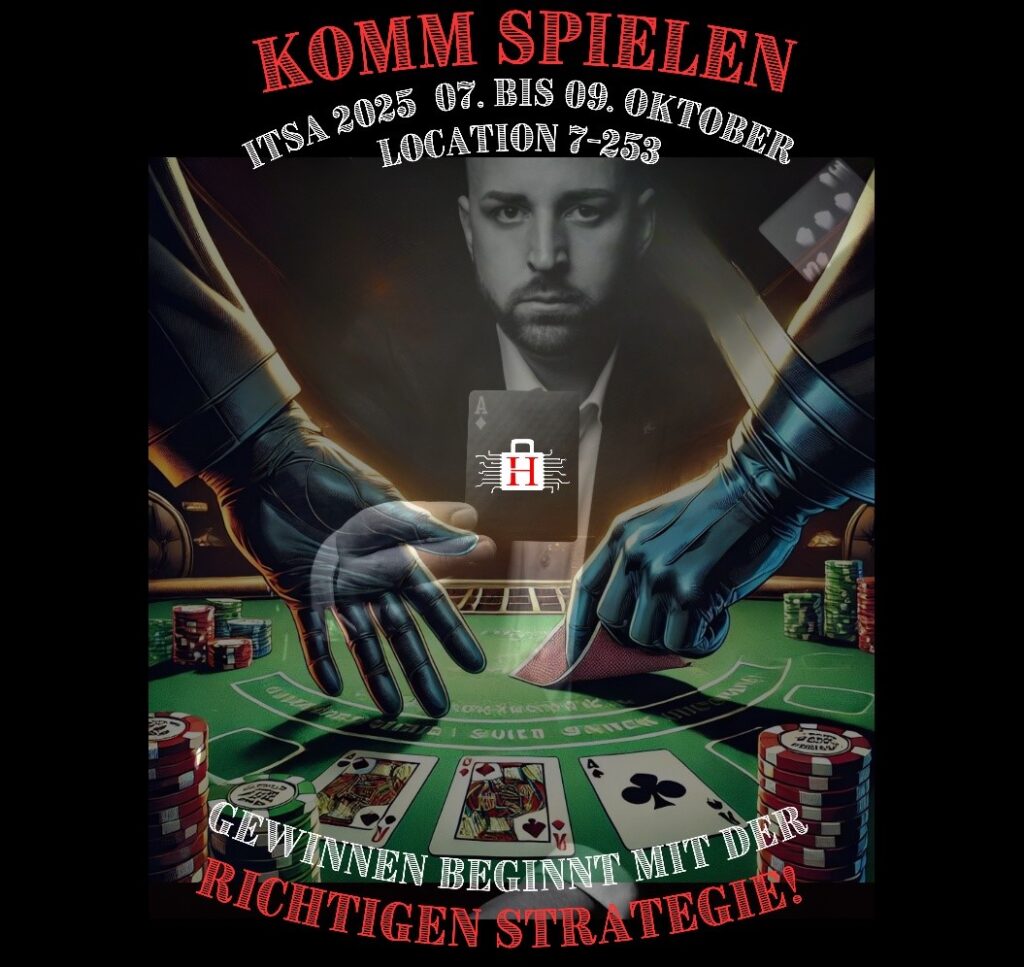

Vom 7. bis 9. Oktober 2025 wird Nürnberg wieder zum Zentrum der IT-Security-Welt: Die it-sa Expo&Congress öffnet ihre Tore und [...]

26. August 2025

Cyberangriffe und Phishing sind längst im Alltag so gut wie jeder Unternehmensabteilungangekommen – umso wichtiger ist es, die Gesamtheit der [...]

9. July 2025

You now know what SMB signing is and how best to set it up. What’s missing now? A little more [...]